Problema:

O SCCM Current Branch apresenta erro para fazer backup.

Erro:

No log smsbkp.log o seguinte erro é apresentado:

Failed to backup \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy3\PROGRAM FILES\MICROSOFT CONFIGURATION MANAGER\CD.LATEST up to \\<SCCMBackupPath>\CD.Latest: ERROR: CTool::TreeCopy to \\SCCMBackup\CD.Latest failed. Error = [error code: 5, error message: Access is denied.].

Failed to copy file(s) Backup\CD.Latest.

Error: Backup Failed for Component – Backup\CD.Latest.

After BackupComplete SMS Writer status = FAILED_AT_PREPARE_SNAPSHOT.

Error: VSS_E_WRITERERROR_TIMEOUT. Error Code = 0x80,042,3f2.

WARNING: SMS backup failed for atleast one component. Please check previous errors.

SMS_SITE_BACKUP failed. Please see previous errors.

______________________________________________________________

Info: Asynchronous BackupComplete finished.

After BackupComplete SMS Writer status = STABLE.

WARNING: SMS backup failed for atleast one component. Please check previous errors.

SMS_SITE_BACKUP failed. Please see previous errors.

______________________________________________________________

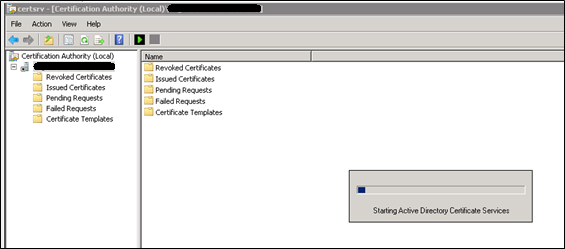

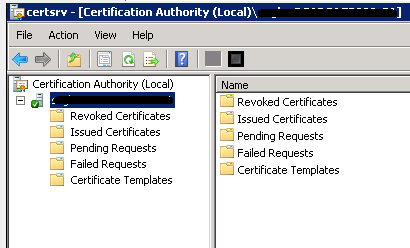

Solução:

O antivírus (no meu caso McAfee) estava bloqueando a criação do arquivo “autorun.ini” no diretório de destino do Backup. No Log “On Acess Scan” era possível ver a seguinte mensagem:

Bloqueio por regra de proteção de acesso NT AUTHORITY\SYSTEM SYSTEM:REMOTE D:\***\BR5BACKUP\CD.LATEST\AUTORUN.INF Proteção padrão do antivírus: Impedir a criação remota de arquivos executados automaticamente Ação bloqueada: Criar

Configuramos uma exclusão de varredura para esse processo / arquivo e tudo voltou a funcionar